Microsofts Cloud-Angebot zur Planung und Verwaltung von Container-Anwendungen stellt mit der Ergänzung von Kubernetes die wohl umfangreichste Auswahl an Orchestrierungswerkzeugen dar.

Microsoft hat bekannt gegeben, dass das Container-Orchestrierungswerkzeug nun vollständig im Azure Container Service unterstützt wird. Das bedeutet, dass Kunden durch entsprechende Service Level Agreements abgesichert sind beziehungsweise im Fall der Fälle Hilfe durch Microsoft einfordern können.

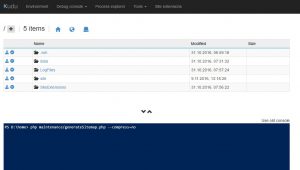

Kubernetes in der Azure-Cloud

Mit dem Azure Container Service lassen sich Container-Anwendungen auf der Azure-Plattform planen und orchestrieren. Kunden haben hier schon länger die Auswahl zwischen den Docker-Techniken Swarm und Compose oder – unabhängig von Docker – Mesospheres Datacenter Operating System (DC/OS), das wiederum auf dem Cluster-Framework Apache Mesos basiert. Kubernetes als weiteres, letztlich aber wohl verbreitetstes Orchestrierungswerkzeug stand als Preview-Version seit November 2016 bereit.

Durch die Einbindung von Kubernetes bekommen Anwender die Fähigkeit, Kubernetes-Cluster einfach hoch- oder herunterzuskalieren und Hochverfügbarkeits-Set-ups mit mehreren Mastern aufzusetzen. Kubernetes im Azure Container Service kann derweil auch schon mit Windows-Server-Container umgehen, das Feature hat aber derzeit noch Beta-Status.

Docker und Kubernetes

Mit Docker lassen sich Anwendungen samt ihrer Abhängigkeiten in sogenannte Container verpacken, in denen sie sich später leicht weitergeben und ausführen lassen. Im Vergleich zu virtuellen Maschinen sind die Docker-Container sparsamer im Umgang mit Ressourcen und können schneller starten. Allerdings ist zum Anfang der Konfigurationsaufwand erheblich höher – und hier soll Kubernetes helfen.

Kubernetes war auf Googles Entwicklerkonferenz I/O 2014 vorgestellt worden und hatte schnell Unterstützer wie Microsoft, IBM und Red Hat gefunden. Seit Sommer 2015 wird die Software unter dem Dach der von der Linux Foundation betriebenen Cloud Native Computing Foundation (CNCF) entwickelt.

Quelle: heise.de